Jika saya pernah mengatakannya sekali, saya sudah mengatakannya seribu kali: Hindari melakukan apapun yang tidak ingin orang lain tahu di Wi-Fi publik. Anda mungkin merasa aman di kafe atau hotel bertema mewah itu, namun Wi-Fi umum merupakan tanggung jawab utama. Tidak masalah seberapa aman koneksi tampaknya; Komputer Anda rentan terhadap hacker karena Anda tidak tahu siapa yang benar-benar bertanggung jawab atas router itu atau siapa yang memiliki akses terhadapnya dan semua data yang melewatinya. Pengetahuan adalah kekuatan.

Ada banyak cara untuk melindungi diri sendiri, tentu saja. Pertahanan terbaik Anda adalah jaringan pribadi virtual (VPN), yang dapat mencegah orang asing yang ingin tahu mengintip browser Anda. Anda juga bisa menggunakan firewall dan perangkat lunak antivirus biasa untuk melindungi komputer Anda dari peretas dan malware. Bahkan sistem keamanan terbaik pun memiliki kelemahan mereka, dan Anda mungkin tidak pernah mendengar yang satu ini: Berbagi file di jaringan publik dapat mengekspos komputer Anda ke pencuri data.

Ini adalah masalah yang menakutkan karena Anda mungkin bahkan tidak menyadari bahwa Anda berbagi file. Tapi jika komputer Anda berada pada posisi yang salah, Anda bisa menarik sejumlah penjahat cyber. Lantas bagaimana Anda memastikan komputer Anda tidak bocor secara tidak sengaja?

File sharing

File sharing sangat berguna, terutama untuk kelompok orang. Baik Anda menggunakan iCloud, Dropbox, atau Google Drive, berbagi file memungkinkan tim besar mengerjakan satu proyek sekaligus, atau keluarga untuk mencari album foto digital, atau spesialis data untuk mengatur kumpulan informasi yang besar. Ini sangat mudah, asalkan Anda berada di jaringan aman Anda sendiri.

Tetapi jika Anda berbagi file di Wi-Fi publik, folder Anda mungkin dapat diakses oleh siapa saja yang terhubung ke jaringan publik yang sama. Dengan kata lain, file sharing secara otomatis mengekspos komputer Anda dan semua yang ingin Anda bagikan. Foto liburan Anda mungkin berakhir di tangan yang salah, begitu juga kontrak, spreadsheet, dan informasi pajak Anda.

Bahkan, Anda tidak perlu menjadi hacker untuk memanfaatkan shared folder. Siapa pun yang melihat-lihat folder jaringan mereka dapat langsung menjalankan pencarian dan menemukan file yang tidak dijaga.

Ia bekerja sebaliknya.

Penyerang juga dapat membuat folder bersama dengan file berbahaya. Anda mungkin tersandung ke dalam folder misterius dan berpikir, "Tunggu sebentar, dari mana asalnya?" Kemudian Anda klik di atasnya, melepaskan malware ke desktop. Ada banyak cara lain yang bisa Anda hadapi.

Ingin memastikan privasi anda? Pastikan mematikan file sharing sebelum tersambung ke WiFi publik. Begini caranya:

Matikan file sharing di Windows

1. Cari "Control Panel" lalu klik pada yang terbaik untuk membukanya.

2. Di bawah "Jaringan dan Internet," klik "Lihat status dan tugas jaringan."

3. Pada halaman berikutnya, klik "Change advanced sharing settings."

4. Di bawah "File and printer sharing," centang "Matikan file dan sharing printer."

5. Untuk mencegah snooper jaringan agar tidak melihat komputer Anda, centang "Matikan penemuan jaringan" juga.

6. Simpan perubahan.

Matikan file sharing di Mac:

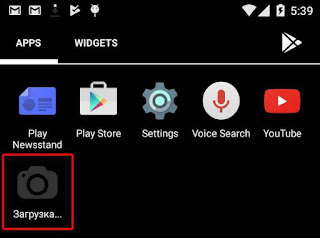

1. Buka Mac's System Preferences (ikon roda gigi di dok Anda).

2. Klik pada ikon "Sharing".

3. Pada bagian "Sharing Page" berikutnya, hapus centang File Sharing.

4. Saya juga menyarankan Anda untuk tidak mencentang semua layanan berbagi lainnya di sini saat terhubung ke Wi-Fi umum.

5. Tutup jendela dan Anda siap.

Balikkan kembali file

Oke, Anda sudah menyelesaikan bisnis Anda, dan sekarang Anda bisa log off dari Wi-Fi publik. Anda telah melakukan semua tindakan pencegahan yang diperlukan, dan ada kemungkinan besar tidak ada informasi Anda yang disusupi.

Ingatlah untuk mengalihkan kembali file sharing Anda saat Anda kembali ke rumah atau kantor Anda. Tak satu pun dari layanan ini akan bekerja kecuali Anda mengembalikan pengaturan reguler Anda. Saat kembali ke server aman, Anda dapat terus berbagi dengan konten hati Anda.